Ostatni artykuł

Istniał backdoor, który mógł zainfekować ich wszystkich, ale jeden geniusz uratował sieć

Kwiecień 24, 2024

przez Edoardo Volpiego KellermannaKomentator i popularyzator

Oto jak wiedza programisty i odrobina... opatrzności właśnie zapobiegły sabotażowi Linuksa i całego Internetu

Dlaczego w Niemczech płatności mobilne są wciąż opóźnione?

Luty 21, 2024

przez Lukasa SchmitzaPrezes Zarządu PAGOPACE GmbH

Wysokie prowizje, przyzwyczajenie do kart i gotówki, nieufność i zaawansowany wiek konsumentów oraz zagrożenia cyberbezpieczeństwa zniechęcają Niemców…

Oto wszystkie powody rosnącego wpływu sztucznej inteligencji na sztukę cyfrową

Luty 20, 2024

autorstwa Eleonory BafunnoProjektantka wnętrz i autorka Innovando.News

Analiza wpływu generatywnej sztucznej inteligencji na kulturę, społeczeństwo i sposób, w jaki postrzegamy tradycyjną ekspresję artystyczną

Innowacyjna szafa firmy Eaton dla centrów danych nowej generacji

Luty 11, 2024

autorstwa Biagio De BerardinisaMenedżer Obszaru Korporacyjnego i autor Innovando.News

G4 PDU to kompleksowe rozwiązanie o niskim wpływie na środowisko, które łączy w sobie oszczędność energii z zaawansowaną i niezawodną wydajnością

26 miliardów skradzionych dokumentów ukrytych w jednej wirtualnej lokalizacji

Styczeń 25, 2024

przez „Maxa Valle’a”Ekspert i komentator SEO i cyberbezpieczeństwa

Odkryto największe naruszenie danych w historii sieci: 12 terabajtów informacji z LinkedIn, Twittera, Tencent i innych sieci społecznościowych

W ten sposób systemy oparte na sztucznej inteligencji mają ukryte wartości moralne…

Styczeń 23, 2024

przez Andreę Francescę BarsantiAutor Innovando.News

Nowe badanie przeprowadzone przez Uniwersytet w Mannheim i Instytut Leibniza na temat dużych modeli językowych ujawnia potencjalnie szkodliwe uprzedzenia

Oto, jak sztuczna inteligencja rewolucjonizuje zachowania zakupowe

Grudzień 22, 2023

autorstwa Sary PetroroAnalityk rynku, strateg OnLife i menadżer projektów

Personalizacja predykcyjna będzie w stanie przewidywać potrzeby konsumentów, tworząc oferty w oparciu o historię użytkowników

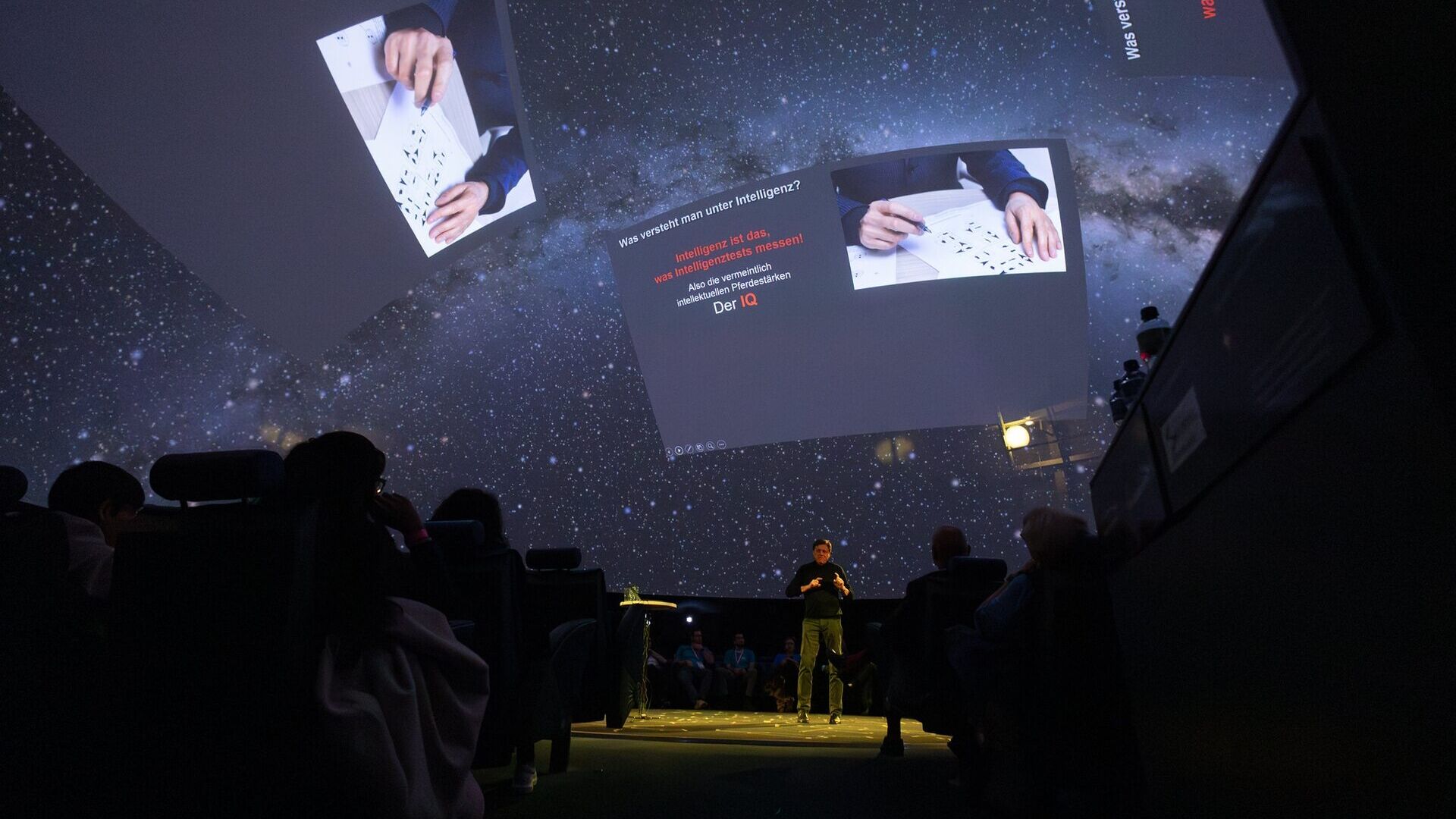

Epilog w Lucernie w przyszłości na „Swiss Digital Days” 2023

Grudzień 18, 2023

autorstwa Gabriele TestiegoRedaktor naczelny Innovando.News

Od Szwajcarskiego Muzeum Transportu i cyfrowej Szwajcarii wybór nowego miejsca spotkań na koniec trzech miesięcy spędzonych tu i tam w pełni

Bezpłatne seminarium internetowe umożliwiające dogłębne poznanie cyberbezpieczeństwa

Październik 15, 2023

przez Redakcję Innovando.NewsRedakcja Innovando.News

8 listopada wszyscy będą online z międzynarodowymi ekspertami Fabio Rugge i Eriką Buenrostro na temat strategii zwalczania hakerów i phishingu

Transfer danych UE-USA: Przewodnik po przepisach i wymaganiach RODO

Kwiecień 29, 2023

autorstwa Andreasa Arno Michaela VoigtaPrezes Innovando GmbH i wydawca Innovando.News

Kontroluj przepływ danych osobowych i wrażliwych między Unią Europejską a Stanami Zjednoczonymi Ameryki zgodnie z prawami firm i operatorów

Zarządzanie ryzykiem IT: zawodu można się nauczyć w Ticino

Kwiecień 26, 2023

przez Redakcję Innovando.NewsRedakcja Innovando.News

Rusza kurs ATED, w limitowanej liczbie i w drugiej edycji, przygotowujący do federalnego egzaminu Cyber Security Specialist 2023

Dramat pornografii dziecięcej w czasach sharentingu

Luty 20, 2023

autorstwa Agaty MainiAutor Innovando.News

Co dzieje się ze zdjęciami Twoich dzieci publikowanymi w mediach społecznościowych? Problem tragicznego zbiegu pedofilii i pornografii wyjaśnił wszystkim

Na pierwszym planie

Luty 21, 2024

Dlaczego w Niemczech płatności mobilne są wciąż opóźnione?

Wysokie prowizje, przyzwyczajenie do kart i gotówki, nieufność i zaawansowany wiek konsumentów oraz zagrożenia cyberbezpieczeństwa zniechęcają Niemców…

Luty 20, 2024

Oto wszystkie powody rosnącego wpływu sztucznej inteligencji na sztukę cyfrową

Analiza wpływu generatywnej sztucznej inteligencji na kulturę, społeczeństwo i sposób, w jaki postrzegamy tradycyjną ekspresję artystyczną

Luty 11, 2024

Innowacyjna szafa firmy Eaton dla centrów danych nowej generacji

G4 PDU to kompleksowe rozwiązanie o niskim wpływie na środowisko, które łączy w sobie oszczędność energii z zaawansowaną i niezawodną wydajnością

Styczeń 25, 2024

26 miliardów skradzionych dokumentów ukrytych w jednej wirtualnej lokalizacji

Odkryto największe naruszenie danych w historii sieci: 12 terabajtów informacji z LinkedIn, Twittera, Tencent i innych sieci społecznościowych

Styczeń 23, 2024

W ten sposób systemy oparte na sztucznej inteligencji mają ukryte wartości moralne…

Nowe badanie przeprowadzone przez Uniwersytet w Mannheim i Instytut Leibniza na temat dużych modeli językowych ujawnia potencjalnie szkodliwe uprzedzenia

Grudzień 22, 2023

Oto, jak sztuczna inteligencja rewolucjonizuje zachowania zakupowe

Personalizacja predykcyjna będzie w stanie przewidywać potrzeby konsumentów, tworząc oferty w oparciu o historię użytkowników

Grudzień 18, 2023

Epilog w Lucernie w przyszłości na „Swiss Digital Days” 2023

Od Szwajcarskiego Muzeum Transportu i cyfrowej Szwajcarii wybór nowego miejsca spotkań na koniec trzech miesięcy spędzonych tu i tam w pełni

Październik 15, 2023

Bezpłatne seminarium internetowe umożliwiające dogłębne poznanie cyberbezpieczeństwa

8 listopada wszyscy będą online z międzynarodowymi ekspertami Fabio Rugge i Eriką Buenrostro na temat strategii zwalczania hakerów i phishingu

Kwiecień 29, 2023

Transfer danych UE-USA: Przewodnik po przepisach i wymaganiach RODO

Kontroluj przepływ danych osobowych i wrażliwych między Unią Europejską a Stanami Zjednoczonymi Ameryki zgodnie z prawami firm i operatorów

Kwiecień 26, 2023

Zarządzanie ryzykiem IT: zawodu można się nauczyć w Ticino

Rusza kurs ATED, w limitowanej liczbie i w drugiej edycji, przygotowujący do federalnego egzaminu Cyber Security Specialist 2023

Luty 20, 2023

Dramat pornografii dziecięcej w czasach sharentingu

Co dzieje się ze zdjęciami Twoich dzieci publikowanymi w mediach społecznościowych? Problem tragicznego zbiegu pedofilii i pornografii wyjaśnił wszystkim

Styczeń 20, 2023

Alarm w Davos dotyczący odrodzenia globalnych cyberataków

„Raport o globalnym bezpieczeństwie cybernetycznym 2023” zaprezentowany na WEF: większe ryzyko związane z wojną, ale czy firmy są „na dobrej drodze”?

Oto, jak sztuczna inteligencja rewolucjonizuje zachowania zakupowe

Grudzień 22, 2023

Epilog w Lucernie w przyszłości na „Swiss Digital Days” 2023

Grudzień 18, 2023

Transfer danych UE-USA: Przewodnik po przepisach i wymaganiach RODO

Kwiecień 29, 2023

Zarządzanie ryzykiem IT: zawodu można się nauczyć w Ticino

Kwiecień 26, 2023

Dramat pornografii dziecięcej w czasach sharentingu

Luty 20, 2023

Alarm w Davos dotyczący odrodzenia globalnych cyberataków

Styczeń 20, 2023

Szwajcaria przoduje w międzynarodowym ćwiczeniu cybernetycznym

Kwiecień 22, 2022

Od ated-ICT Ticino pierwsza gra o… cyberbezpieczeństwie

Styczeń 26, 2022

Czym jest smishing i jak się chronić

Wygrałeś iPhone'a i powinieneś odwiedzić witrynę, którą wysłali Ci SMS-em, nie biorąc nigdy udziału w…

Protokoły bezpieczeństwa wtyczek i CMS

Aby utrzymać bezpieczeństwo witryny na najwyższym poziomie, ważne jest zrozumienie protokołów wtyczek i CMS. Tu są…

Krytyczne aspekty WordPressa: perspektywa programisty

Zdolni programiści często wolą korzystać z niestandardowych rozwiązań, szczególnie gdy jesteś jednym z nich…

autorstwa Andreasa Arno Michaela VoigtaPrezes Innovando GmbH i wydawca Innovando.News